ほぼすべての攻撃パターンに共通するアクティビティである、ログインは企業データの保護と攻撃の阻止に役立つ最も明確な侵害の指標の1つを提供します。

ここでは次の内容について、記載します:

- 誰が、そして正確には何が一般的な攻撃なのか

- 不正侵入の潜在的な指標についての詳細説明

- なぜログインが侵害の最もわかりやすい指標なのか

- どのようにUserLockがこの指標を手掛かりに、不正の検出だけではなく、防止できるのか

誰が、そして正確には何が一般的な攻撃なのか?

最も一般的な脅威アクターは、2つのグループに要約されます。 1つ目は、昨年のデータ漏えいの約3分の2を占める外部の攻撃者(ハッカー、マルウェア作成者、脅威組織など)です1。

2つ目は、貴重なデータにすでにアクセスしているか、内部でハッキングしてアクセスを取得している内部アクターです。 このグループは、データ侵害の3分の1弱を占め1、残りの侵害はパートナーと複数のアクターが協力して作業していることに起因します。

さらに複雑なことに、ネットワークに侵入する方法もたくさんあります。 ハッキング、ソーシャルエンジニアリング、マルウェアはすべて、データ侵害の攻撃ベクトルとしてリストの上位にあります。これにより、侵害からの保護と検出がより困難になります。

パッチ適用、マルウェア対策/フィッシング対策ソフトウェアの使用、アプリケーションのホワイトリストへの登録アプリケーションのホワイトリストへの登録など、実行する必要のある明らかな保護と防止の手順があります。 ただし、前述のように、セキュリティスタンスが最も強い組織でも、攻撃は成功します。

残りの部分では、環境を適切に保護するというITの最善の意図にもかかわらず、侵害が存在し続けることを前提としています。 そのため、それぞれが正当な侵害イベントであるために調査および/または対応する必要のある侵害の指標(通常のアクティビティ、ネットワークトラフィック、アクセスなどからの外れ値)を特定できることが重要になります。

では、侵害の指標とは何か?

侵害の主な指標を特定

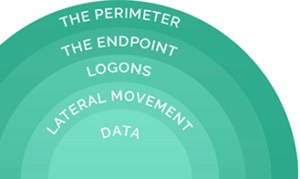

それでは、環境内の一連のアクセス層(図を参照)を使用した侵害を見てみましょう。各層は攻撃を受けやすく、したがって侵害されやすく、それぞれにどのような指標があるかを確認します。

The Perimeter(境界)

以前は、境界がファイアウォールでした。 しかし、今日のような組織では、定期的にアプリケーションを外部で使用できるように公開し、プライベートおよびパブリッククラウドインフラストラクチャ(論理的に境界を拡張する)を利用し、内部リソースへのさまざまな種類のリモートアクセスを許可しています。 また、そのネットワークの一部が公開されているため、それは明らかな攻撃ベクトルであり、侵害を特定するためのポイントです。

環境のこの時点での侵入の指標には、いくつかの分析が必要です。 次のとおりです:

- ポート/アプリケーショントラフィックの不一致 – 内部システムとの通信(インバウンドコマンドやデータのアウトバウンド抽出を含む場合があります)は、外部サーバーに到達するために、開いているポート(TCPポート80を介したHTTPトラフィックなど)を介して行われる必要があります。

- データ読み取り/アウトバンドトラフィックの増加 – 目標は可能な限り多くのデータを取得することです。 データベースで追加の読み取りを探すこと、およびアウトバウンドトラフィックのサイズは、何かが間違っていることを明確に示しています。

- 地理的な不規則性 – ウクライナでのビジネスはない想定において。 では、なぜその国とあなたの組織の間にそれほど多くのトラフィックがあるのですか? 異常な通信ソースは、接続に注意が必要な明らかな指標です。

The Endpoint(エンドポイント)

興味深いことに、今日のエンドポイントはネットワークの一部であり、境界の外側から常にアクセスできます。これらのエンドポイントは、ネットワークを超えてWebサーフィンを行うだけでなく、受信メールの受信トレイとしても機能します(マルウェアに侵入手段とそれ自体を埋め込む機会を提供します)。

エンドポイントの侵入の指標には、特定のエンドポイントの構成とアクティビティの両方の正常な状態に関する詳細な比較が含まれます。 指標は次のとおりです:

- 不正なプロセス – マルウェアからハッカーツールまで、すべてがこれまでエンドポイントで実行されたことがないプロセスと見なされます。 一部のハッカーは、既存のコマンド、DLL、実行可能ファイルを使用して「オフランド(off the land)」で生存したり、検出を回避するためにダイレクトメモリインジェクションを使用したりするため、これは必ずしも簡単ではありません。

- 永続性 – タスクの存在、レジストリ設定の自動実行、ブラウザープラグイン、さらにはサービス設定の改ざんもすべて、エンドポイントが危険にさらされていることを示しています。

Logon(ログイン)

ほとんどの攻撃者は、アカウントを利用してデータにアクセスしたり、組織内を移動したりすることに重点を置いています。 ログインは、貴重なデータを含むエンドポイントにアクセスするために必要な最初のステップです。 指標には、次のログイン異常が含まれます:

- 使われたエンドポイント – CEOが経理部のマシンからログインすることはありませんね?

- 使われた時期 – 土曜日の午前3次に9-5(通常)業務でログインするユーザー。は、これは疑わしいです

- 頻度 – ユーザーは通常、朝に1回ログインし、夕方にログアウトしますが、突然ログインとログオフが短時間で行われる場合は、問題が発生している可能性があります。

- 同時実行 – ほとんどのユーザーは単一のエンドポイントへログインします。複数のエンドポイントへ突然ログインするようなユーザー見た場合、明らかに危険進行です。

Lateral Movement(横向きの動き)

最初の足がかりは価値のあるものにアクセスする権限のない低レベルのワークステーションであるため、これはほとんどの攻撃で必要な手順です。 横方向の動きは、貴重なデータを含むシステムを見つけてアクセスするために、(必要なだけ)マシンをジャンプするプロセスです。 これはログインに少し似ているように見えるかもしれませんが、接続タイプ(RDP、SMBなどを介して)と認証(読み取り:ログイン)の組み合わせの分析は何よりもはるかに多くなります。 指標は次のとおりです:

- ユーザー/アプリケーションの不一致 – 低レベルのユーザーがIT関連のツールやスクリプトなどを使用することはめったにありません。RDPセッションなどを使用したことがないユーザーも同様に範囲が限られています。

- 異常なネットワークトラフィック – netcatのようなツールは、許可されたポートもしくは通常は見られないあらゆる種類のトラフィックの存在または超過(SMB、RPC、RDPなど)を介して通信を転送できます。すべてが侵害の可能性を示します。

Data Access(データアクセス)

以前に取り上げた環境のすべての部分と同様に、ファイルベース、データベース、またはエンタープライズコンテンツ管理ソリューションのいずれであっても、データへのアクセスでさえ、時間の経過とともに比較的予測可能です。 したがって、次の異常を探すことは侵害を示している可能性があります:

- アクセス時間 – ログインと同様に、あらゆるタイプのデータへのユーザーアクセスは、時間の経過とともにかなり一貫しています。 営業時間外のアクセスは疑う価値があります。

- どこから – ネットワーク内のエンドポイントによって通常アクセスされる貴重なデータは、ネットワークの外部または境界上にあるエンドポイントによるアクセスを監視する必要があります。

- データ量 – ネットワークから送信されるデータの増加を監視する境界の必要性に合わせて、データの読み取り、エクスポート、または貴重なデータのコピー/保存の増加を監視します。

侵害の最も簡単な指標を発見

ほとんどの指標は詳細な分析を必要とするため、これらの指標のほとんどの監視を開始することは、時間(およびコスト)の観点からは法外なタスクです。 多くの場合、あらゆる種類の洞察を得るために、複数の情報源を相互参照する必要があります。

侵害の最大の指標を提供しながら、これらの指標のどれを最も簡単に検出できるかを判断する必要があります。

結局のところ、1つの基本的な真実は、どこから始めればよいかという焦点を狭めるのに役立ちます。攻撃者は、一連の内部資格情報を危険にさらすことができない限り、組織内で何もすることができません。

境界攻撃(SQLインジェクションなどの攻撃方法がデータにアクセスするための資格情報を必要としない)を除いて、ここで言及されている他のすべてのレイヤーは、ある時点でログインする必要があります。 エンドポイントはアクセスのためにログインを必要とし、あらゆるタイプの横方向の移動はターゲットエンドポイントにアクセスするための認証を必要とし、データへのアクセスは最初に認証された接続を必要とします。

要するに、ログインなくして、アクセスなし!

実際、ハッキング関連の侵害の81%は、盗まれたパスワードまたは弱いパスワードのいずれかを利用しており1、ほぼすべての攻撃パターンでログインが1つの一般的なアクティビティになっています。 したがって、焦点を当てるために1つの領域を選択する必要がある場合、それはログインです。

不正の検出だけでなく、防止する

ログインを重要な指標と見なすことで、重要なアクションが実行される前に侵害を特定することもできます。 これにより、ログインは真の先行指標の1つになります。 たとえば、横方向の動きとデータアクセスに関連する指標は、アクションがすでに実行された後にのみ発生します。